As 10 principais lições de segurança cibernética aprendidas um ano após o início da pandemia

Junte-se ao Transform 2021 para conhecer os temas mais importantes em IA e dados empresariais. Saber mais.

Em 2020, os diretores de segurança da informação (CISOs), diretores de informação (CIOs) e suas equipes de segurança cibernética enfrentaram uma pandemia digital de violações, ataques generalizados à cadeia de suprimentos e uso engenhoso de engenharia humana para comprometer sistemas empresariais. Maus atores rapidamente capitalizaram o caos que a pandemia COVID-19 criou para comprometer o máximo possível de sistemas empresariais valiosos. O número de violações aumentou à medida que os atacantes visavam os milhões de trabalhadores remotos que não tinham proteção de segurança adequada ou treinamento suficiente para detectar tentativas de hacking e phishing.

As descobertas da PwC’s 2021 Global Digital Trust Insights: a segurança cibernética amadurece O estudo e as conversas que a VentureBeat teve com CISOs no ano passado contam a mesma história: as empresas estão mais preocupadas em proteger sua infraestrutura de nuvem contra ataques baseados em endpoint.

As empresas agilizam a segurança cibernética como meta principal

De acordo com o relatório 2021 Global Digital Trust Insights da PwC, 96% dos executivos de negócios e tecnologia priorizaram seus investimentos em segurança cibernética devido ao COVID-19 e seu impacto em suas organizações este ano. O relatório é baseado em entrevistas com 3.249 executivos de negócios e tecnologia em todo o mundo, e metade dos executivos pesquisados disse que a segurança cibernética e a privacidade estavam sendo incluídas em todas as decisões e planos de negócios. Em 2019, esse número estava próximo de 25%.

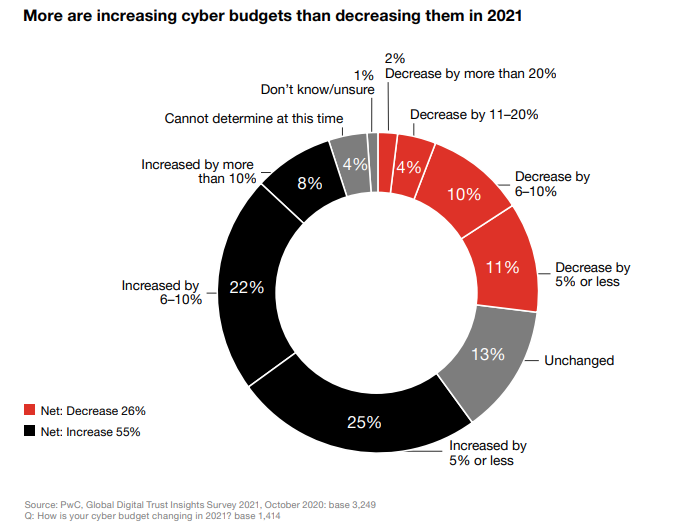

Enquanto 64% dos executivos corporativos esperam que as receitas diminuam, 55% disseram que seus orçamentos de segurança cibernética aumentarão este ano. Para acentuar ainda mais o quão vital é a segurança cibernética para as empresas, 51% disseram que planejam adicionar uma equipe de segurança cibernética em tempo integral este ano.

Acima: Mais executivos estão aumentando seus orçamentos de segurança cibernética do que diminuindo-os em 2021. (Fonte: Pesquisa Global Digital Trust Insights da PwC 2021)

Crédito da imagem: PwC

Do Gartner Pesquisa de Conselhos de Administração de 2021 e as conversas da VentureBeat com CISOs, CIOs e suas equipes nos últimos três meses também corroboram a afirmação da PwC de que os gastos com segurança cibernética estão aumentando e sendo acelerados, mesmo em empresas que esperam uma queda nas receitas. A pesquisa do Gartner também tinha o seguinte a dizer:

Os conselhos de administração e as equipes de gerenciamento sênior consideram os riscos cibernéticos os mais difíceis de proteger e os mais potencialmente letais e prejudiciais aos fluxos de receita atuais e futuros.

O interesse e o apoio dos conselhos às estratégias de segurança e gerenciamento de risco estão em alta hoje, com um forte foco em como reduzir a incidência de ataques de engenharia humana com sucesso contra suas empresas.

Em 2025, 40% dos conselhos de administração terão um comitê de segurança cibernética dedicado, supervisionado por um membro qualificado do conselho, contra menos de 10% hoje.

Em 2024, 60% dos CISOs precisarão estabelecer parcerias essenciais com os principais executivos de vendas, finanças e marketing, contra menos de 20% hoje, já que o caso de negócios para a segurança cibernética se torna mais essencial para o sucesso de uma empresa.

Principais lições de cibersegurança aprendidas em 2020

As empresas tiveram que se reinventar em tempo recorde para continuar funcionando e se adaptarem digitalmente à medida que os escritórios fechavam e permaneciam fechados. Como resultado, as empresas estão agora sete anos adiantadas em suas iniciativas de transformação digital, de acordo com a recente pesquisa COVID-19 da McKinsey. Os resultados recordes de receita de comércio eletrônico para 2020 refletem o sucesso desse esforço para muitas organizações. Por outro lado, o fato de haver muitos incidentes de segurança cibernética – muitos ainda não resolvidos – reflete as falhas desse esforço.

As habilidades dos malfeitores em identificar as lacunas de segurança cibernética, tanto nos sistemas quanto nas pessoas, provaram ser infalivelmente precisas em 2020. Das muitas lições aprendidas em 2020, talvez a mais valiosa é que o elemento humano deve vir primeiro. A seguir estão as 10 principais lições aprendidas um ano após o início da pandemia, de acordo com CISOs, CIOs e suas equipes:

As cadeias de suprimentos do mundo real são vulneráveis a ataques cibernéticos. Os cibercriminosos e os grupos de ameaças persistentes avançadas (APT) estão se mascarando como entidades confiáveis (empresas farmacêuticas e prestadores de cuidados de saúde, por exemplo) para obter credenciais de acesso privilegiado em ataques contra a cadeia de abastecimento da vacina COVID-19, de acordo com o COVID-19 explorado por atores cibernéticos mal-intencionados análise de ameaças da Agência de Segurança Cibernética e Infraestrutura do Departamento de Segurança Interna dos EUA (CISA). Os invasores contam com técnicas como phishing, distribuição de malware, personificação de nomes de domínio legítimos usando termos relacionados ao COVID-19 e ataque de acesso remoto e infraestrutura de teletrabalho. Uma campanha global de phishing direcionou a cadeia de frio da vacina COVID-19 em 2020, de acordo com a força-tarefa de inteligência de ameaças da IBM Security X-Force rastreando ameaças cibernéticas da vacina COVID-19. O gerenciamento de acesso privilegiado (PAM) é uma área que sobreviveu aos cortes no orçamento de TI no ano passado, disseram os CISOs à VentureBeat. Os líderes nesta área incluem BeyondTrust, Centrify, CyberArk e Thycotic.

As forças de trabalho virtuais tornam os endpoints de autodiagnóstico e autocorreção uma necessidade. Com tanta força de trabalho operando virtualmente, a proteção do endpoint é mais importante do que nunca. As plataformas de proteção de endpoint devem ser capazes de configurar, corrigir e gerenciar sistemas operacionais e aplicativos com segurança. Isso também deve incluir a atualização dos protocolos de segurança. Os líderes nesta área incluem Microsoft, CrowdStrike, Symantec, Trend Micro e Sophos. Na abordagem da Absolute Software, a proteção é incorporada ao BIOS dos dispositivos da Dell, HP, Lenovo e 23 outros fabricantes para fornecer dados úteis de gerenciamento de ativos e proteção contínua.

O comércio sem contato significa que os códigos QR são agora o vetor de ameaças de crescimento mais rápido. Em 2020, as empresas mudaram para códigos QR para transações sem toque, e os fraudadores capitalizaram essa tendência. Essa mudança torna o gerenciamento unificado de endpoint (UEM), a autenticação multifator sem senha (Zero Sign-On) e a defesa contra ameaças móveis (MTD) essenciais para dispositivos móveis. Os fraudadores combinaram a engenharia social com códigos QR facilmente criados para acessar e drenar as contas bancárias das vítimas, instalar malware em dispositivos e penetrar em redes corporativas inteiras. Os códigos QR maliciosos podem ser usados para abrir páginas da web, fazer um pagamento ou enviar mensagens sem a autorização do usuário, de acordo com Códigos QR de Ivanti: Pesquisa de opinião do consumidor.

Ataques cibernéticos contra provedores de serviços gerenciados (MSPs) estão crescendo. MSPs são atraentes porque, uma vez que um cibercriminoso obtém acesso aos sistemas internos do MSP, todos os clientes estão expostos. Em 2020, gangues de cibercriminosos e grupos de hackers patrocinados pelo estado visaram os MSPs com maior intensidade do que nos anos anteriores para obter acesso às organizações maiores que são seus clientes. “Os agentes de ameaças estão usando MSPs hackeados para lançar ataques cibernéticos contra sistemas de ponto de venda (POS) dos clientes do provedor de serviços e comprometer e-mail comercial (BEC) e ataques de ransomware”, disse o Serviço Secreto dos Estados Unidos no Alerta de informações de comprometimento de provedores de serviços gerenciados em 12 de junho. O Centro Nacional de Segurança Cibernética de Excelência e o Instituto Nacional de Padrões e Tecnologia publicou recomendações para MSPs sobre como se defender e se recuperar de uma violação. As recomendações incluem criptografar todos os dados em repouso ou em trânsito para evitar a divulgação de dados, tanto acidental quanto maliciosa. Os fornecedores que fornecem sistemas de gerenciamento de chaves baseados em nuvem que suportam configurações de várias nuvens incluem Fortanix, Micro Focus, Sepior, Thales, Townsend Security e Utimaco.

Os invasores podem comprometer a cadeia de suprimentos de software e modificar os executáveis. O Violação da SolarWinds mostraram que atores patrocinados pelo estado podem penetrar na cadeia de suprimentos de software e modificar os arquivos executáveis, ao mesmo tempo em que imitam o tráfego de protocolo para evitar a detecção. As empresas de software corporativo, especialmente aquelas envolvidas em segurança cibernética, precisam projetar controles preventivos de acesso privilegiado em seus processos de DevOps e fortalecê-los com controles baseados em detecção (geralmente incluídos em plataformas de gerenciamento de identidade privilegiada). A SolarWinds ensinou a todos que é essencial ter vários controles preventivos como parte de uma estratégia de PIM. Os principais elementos incluem senhas fortes, senhas rotativas, adoção de credenciais federadas e autenticação multifator (MFA) e a exigência de que usuários com privilégios façam login como eles próprios para melhor auditoria e responsabilidade. Líderes neste campo, de acordo com The Forrester Wave: Privileged Identity Management (PIM), quarto trimestre de 2020, incluem CyberArk, BeyondTrust, Thycotic e Centrify.

Acima: Os 10 provedores mais importantes e como eles se comparam. Fonte: The Forrester Wave: Privileged Identity Management (PIM), quarto trimestre de 2020

Crédito da imagem: Centrify

A engenharia social pode comprometer as plataformas de mídia social. Os ciberataques venderam 267 milhões de perfis de usuários do Facebook em fóruns criminais por US $ 540. Contas de alto nível no Twitter para celebridades e figuras políticas foram sequestrados para promover um esquema de criptomoeda. Na violação do Twitter, os malfeitores usaram várias técnicas para acessar contas, incluindo subornar funcionários do Twitter para acessar credenciais de contas privilegiadas e ferramentas administrativas. Esses incidentes destacaram uma lição dura sobre o valor do MFA e do PAM e sugerem que é hora das plataformas de mídia social exigirem que o MFA crie uma conta. Os principais fornecedores de soluções MFA incluem Microsoft, Duo Security, Okta, Ping Identity e Symantec.

Use confiança zero para gerenciar identidades de máquina. As equipes de TI implementando sensores e dispositivos IoT no ambiente de produção precisam microssegmentar os dispositivos de uma maneira consistente com a estrutura de confiança zero da organização. Proteger esses dispositivos adotando uma abordagem de acesso com privilégios mínimos é fundamental para evitar ataques de botnet baseados em malware. O botnet Mirai conseguiu crescer tanto e poderosamente porque muitas máquinas e dispositivos IoT não seguiram o modelo de confiança zero e foram implantados online com credenciais de segurança padrão. Os principais provedores de segurança de confiança zero para identidades de máquina, incluindo bots, robôs e IoT, são BeyondTrust, Centrify, CyberArk e Thycotic. Outro ponto a ser observado é o HashiCorp, que fornece um cofre criado para esse fim que pode ser dimensionado para proteger as identidades da máquina durante os ciclos de DevOps.

Maus atores transformaram registros de saúde em best-sellers. Desde o roubo de laptops de centros médicos até o suborno da equipe médica para obter logins e senhas administrativos, os malfeitores priorizavam o roubo e a venda informações de saúde protegidas (PHI). Uma das maiores violações baseadas em laptop comprometeu recentemente 654.000 registros de pacientes depois que alguém roubou um laptop de um fornecedor de transporte que trabalha para o Health Share of Oregon. Os registros continham nomes de pacientes, detalhes de contato, datas de nascimento e números de identificação do Medicaid. Uma rápida varredura do Portal de violação do Departamento de Saúde e Serviços Humanos dos EUA (HHS) mostra que a média de laptop roubado no setor de saúde continha mais de 69.000 registros de PHI disponíveis.

Configurações incorretas de segurança em nuvem são a principal causa de violações de dados em nuvem. Sistemas de nuvem mal configurados abrir oportunidades para que atores mal-intencionados acessem sistemas de armazenamento e gerenciamento de senhas. De acordo com uma pesquisa com 300 CISOs, 8 em cada 10 empresas sediadas nos EUA sofreram uma violação de dados devido a contas e servidores em nuvem mal configurados. As três principais ameaças à segurança na nuvem são erros de configuração em ambientes de produção, falta de visibilidade de quem tem acesso em ambientes de produção e gerenciamento de acesso de identidade (IAM) configurado incorretamente e permissões. O que é necessário é a avaliação e melhoria contínua das configurações de segurança em nuvem ao longo do ciclo de vida de aplicativos e plataformas. Os provedores de plataforma de gerenciamento de postura de segurança em nuvem (CSPM) incluem Alert Logic, CrowdStrike, Palo Alto Networks, Saviynt, Sonrai e VMWare.

O monitoramento da infraestrutura é essencial para identificar anomalias. Violações aconteceram porque os administradores não implementaram o monitoramento ou não o configuraram para encontrar eventos anômalos. Esse é um aspecto de como o elemento humano foi um dos principais pontos fracos da segurança cibernética no ano passado. Os sistemas de monitoramento de log são inestimáveis na identificação da configuração do terminal da máquina e anomalias de desempenho em tempo real. O AIOps está se mostrando eficaz na identificação de anomalias e correlações de eventos de desempenho em tempo real, contribuindo para uma maior continuidade dos negócios. Um dos líderes nessa área é o LogicMonitor, cuja plataforma de monitoramento e observabilidade de infraestrutura habilitada para AIOps provou ser bem-sucedida na solução de problemas de infraestrutura e na garantia da continuidade dos negócios.

VentureBeat

A missão da VentureBeat é ser uma praça da cidade digital para que os tomadores de decisões técnicas obtenham conhecimento sobre a tecnologia transformadora e façam transações.

Nosso site oferece informações essenciais sobre tecnologias de dados e estratégias para guiá-lo à medida que lidera suas organizações. Convidamos você a se tornar um membro de nossa comunidade, para acessar:

informações atualizadas sobre os assuntos de seu interesse

nossos boletins informativos

conteúdo de líder de pensamento fechado e acesso com desconto a nossos eventos premiados, como Transformar 2021: Saiba mais

recursos de rede e muito mais

Article Source : onotebook.com.br/as-10-prin...